No cabe duda que la identidad electrónica es un aspecto

esencial en la transformación digital tanto por la seguridad de la información

como por la personalización de los servicios digitales. En los últimos tiempos

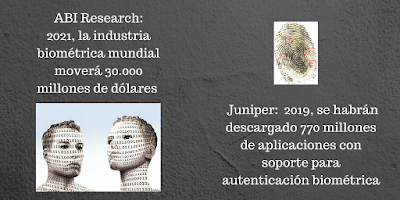

se está produciendo un gran avance y auge de la autenticación biométrica que identifica

al individuo mediante alguna de sus características físicas únicas y con la

ventaja de que el usuario no tiene que recordar contraseñas o disponer de dispositivos

para identificarse (tarjetas, tokens etc.)

Autenticación e identificación. Protocolo AAA.

En algunos textos se diferencian los conceptos de

identificación y de autenticación, en el sentido de que identificación es el

momento en que el usuario se da a conocer en el sistema mientras que la

autenticación es la verificación que realiza el sistema sobre la identificación

anterior. En cualquier caso, el objetivo es que el sistema informático sepa

quién ha accedido con las garantías necesarias. En este sentido es interesante

citar el “protocolo AAA” (Authentication,

Authorization and Accounting) con las tres funciones a tener en cuenta:

Autenticación, la identidad

digital es verificada por el sistema.

Autorización, a que información

puede acceder el identificado y que operaciones puede hacer normalmente en

función de un perfil asociado al individuo.

Auditoría, o contabilidad de

accesos y operaciones, es decir, que trazas o rastro es necesario guardar derivadas

de las necesidades del propio servicio o atendiendo a razones de seguridad.

Por ejemplo, al acceder al área privada en un portal de

Internet, primero de todo nos identificamos y el sistema verifica quién somos (mediante

usuario y contraseña, certificado electrónico, huella etc.). La primera

autorización es verificar si tenemos acceso o no (autenticación) y posteriormente permitirá consultar los datos a que

estemos autorizados y permitirá realizar

determinadas operaciones sobre ellos (autorización).

Finalmente el sistema registrará en un repositorio de almacenamiento los

accesos y operaciones con su fecha y hora por si fuera necesario realizar un

análisis posterior o para la obtención de estadística (auditoría).

Tipos de

autenticación

Las autenticaciones se pueden agrupar en tres tipos y usar de forma individual o combinada en

función de la seguridad requerida y de la tecnología o recursos que se

disponga:

“Lo que

sabes”, por ejemplo

una contraseña o un patrón.

“Lo que

tienes”, una tarjeta

criptográfica, una llave, un móvil etc.

“Lo que

eres”, o mediante autenticación biométrica, por ejemplo, mediante

la huella, el iris del ojo o reconocimiento facial.

No debemos de confundir la autenticación con las técnicas

para diferenciar humanos de posibles bots como pudieran ser por ejemplo los CAPTCHA (Completely Automated Public

Turing test to tell Computers and Humans Apart) cuyo objetivo es determinar que

se trata de una persona quién está haciendo uso del servicio y no de una

máquina que pudiera hacer un uso masivo e incluso malicioso del mismo

realizando por ejemplo un ataque de denegación de servicio (DoS).

La autenticación

biométrica se basa en la autenticación de las personas en función de sus

características físicas y consiste en la aplicación de técnicas matemáticas y

estadísticas sobre los rasgos físicos de la persona con el objetivo de

verificar su identidad. Básicamente, en un primer registro de alta, se “escanea”

la característica biométrica que es analógica, mediante un algoritmo se

digitaliza, se asocia a la identidad personal y se guarda de forma cifrada.

Cuando se autentica el individuo, se compara la información recogida con el repositorio

de características biométricas digitalizadas y se determina la identidad. Podemos

observar que el algoritmo de conversión

en la recogida biométrica, el cifrado de

la información con la vinculación con la identificación, la forma de comparar en el proceso de

autenticación y la limitación de los protocolos

de acceso a estos datos son aspectos a controlar.

Los datos

biométricos son datos personales

Un dato de carácter personal es cualquier información numérica, alfabética, gráfica, fotográfica,

acústica o de cualquier otro tipo concerniente a personas físicas identificadas

o identificables, esto quiere decir que cuando el sistema opera con datos biométricos que nos identifican

se está trabajando con datos personales. Además, en el propio

proceso de autenticación se está recogiendo y comparando el dato para

identificar a la persona por lo tanto también

se está haciendo un “tratamiento de datos personales” ya que encaja con la

propia definición que define la normativa: “cualquier

operación o procedimiento técnico, sea o no automatizado, que implique la

recogida, grabación, conservación, elaboración, modificación, consulta,

utilización, bloqueo, modificación, o cancelación, así como las cesiones de

datos que resulten de comunicaciones, consultas, interconexiones y

transferencias”.

Por lo tanto se deben declarar

en la Agencia de Protección de Datos los ficheros de datos biométricos que se

traten y aplicar las normas legales y de seguridad requeridas para su

protección. Asimismo, conforme la normativa de protección de datos, implica que

tiene que existir una determinación de

los fines para los que se recogen y se tratan estos datos biométricos y

además sería necesario evaluar el cumplimiento de la proporcionalidad y especialmente si los fines perseguidos pueden alcanzarse

o no de una manera más moderada. Por

otro lado, desde un punto de vista de seguridad, hay que ser conscientes que cambiar o revocar una característica

biométrica, al contrario de una contraseña o un certificado electrónico, es imposible o muy difícil. ¿Se

podría por ejemplo robar y suplantar una identidad hackeando una huella

dactilar? ¿Cómo se revertiría el daño si estos repositorios de identificaciones

biométricas cayeran en manos no deseadas?

Parece razonable que la identificación mediante datos

biométricos deba de confiarse a entidades con las suficientes garantías legales y técnicas para cumplir los aspectos

de datos personales, privacidad y

seguridad ya que se trata de datos prácticamente

permanentes e inherentes a la propia persona. (¿Prestadores de servicio de certificación de datos biométricos

regulados por alguna normativa similar a la ley 59/2003 en España?). Asimismo, se debe de analizar cuando es

proporcional el uso de datos biométricos o si existen otras formas menos

intrusivas de conseguir los fines perseguidos en el servicio y sin perder de

vista que la seguridad está basada en el

impacto y en los riesgos o probabilidades

y no se puede garantizar al 100%.

Agencia Española de Protección de Datos - Glosario de

términos

Grupo de Protección de Datos - Documento de trabajo sobre

biometría (1 de agosto de 2003)

InformacionSeguridad.com - El auge de los controles biométricos

Seguridad Lógica - Identificación y Autentificación

IBM - Identificación y autenticación

Wikipedia - Protocolo AAA

El País - Consiguen hackear el sensor de huella dactilar en

los Android

BBC - ¿Pueden realmente hackear tus huellas dactilares usando

tus fotos en internet?

Expansión – Hackeos de biométricos son hackeos permanentes

Los datos biométricos son datos personales

Reviewed by Bloginnova

on

abril 01, 2017

Rating:

Reviewed by Bloginnova

on

abril 01, 2017

Rating:

Reviewed by Bloginnova

on

abril 01, 2017

Rating:

Reviewed by Bloginnova

on

abril 01, 2017

Rating: